Drużyna Patryka Jakiego zaliczyła bolesną wpadkę. Ujawniła dane osobowe i adresy e-mail ponad 300 zwolenników polityka. Co (nie tylko przeciwnicy Patryka Jakiego) mogą zrobić z tymi informacjami w czasie kampanii wyborczej?

“Niecierpliwie oczekiwałem na ten moment”

Kilka dni temu napisał do nas Czytelnik, którego na dalsze potrzeby artykułu będziemy nazywali Jackiem. Jacek jakiś czas temu zapisał się jako “wolontariusz” wspomagający Patryka Jakiego w wyborach na prezydenta Warszawy. W e-mailu do nas pisze:

(…) Od 25 maja, od czasu wejścia w życie “RODO”, niecierpliwie oczekiwałem na ten moment, śledziłem dokładnie wszystkie e-maile, i oto się to zdarzyło. 🙂

Co się zdarzyło? Pomyłka jaką przed sztabem Jakiego popełniło wielu (także polityczni przeciwnicy Jakiego) — wysłanie e-maila bez poprawnego ukrycia listy odbiorców, dzięki czemu można pozyskać dane osobowe ponad 300 zwolenników polityka:

Olbrzymia większość odbiorców jest opisana z imienia i nazwiska oraz adresu e-mail. Większość sympatyków Jakiego podała adresy z “darmowych” skrzynek e-mail, ale jest jedna osoba, która zapisała się z domeny mz.gov.pl należącej do Ministerstwa Zdrowia.

Czy ujawnienie danych odbiorców będących sympatykami Jakiego (im nawzajem) jest problemem?

Może być. Zwłaszcza, jeśli do listy dopisał się ktoś ze sztabu przeciwników Jakiego. A zapewne się dopisał, aby monitorować sytuację “wroga” — to standardowa biznesowa praktyka, aby śledzić “newslettery” konkurencji.

Należy więc założyć, że danymi osobowymi sympatyków Jakiego dysponują jego przeciwnicy polityczni. Czy to jest problem? Może być…

Jak przeciwnicy Jakiego mogą wykorzystać te dane?

Ponieważ nie znamy działaczy politycznych ze sztabu wyborczego Jakiego z imienia i nazwiska, to nie wiemy, czy na liście odbiorców są jego bardzo bliscy współpracownicy. Nie wykluczamy że najbliższe politykowi osoby mogły zapisać się na newsletter aby go “monitorować” (jeśli ktoś z Czytelników ma nazwiska współpracowników — podeślijcie je nam e-mailem, sprawdzimy czy takie osoby były na liście jaką otrzymaliśmy).

Tak czy inaczej, wszyscy odbiorcy ww. e-maila powinni uważać, bo mając listę (imię nazwisko, e-mail) sympatyków danego polityka można:

- Przeprowadzić ich analizę behawioralną w celu wyznaczenia do jakiej grupy społecznej należą (co ich łączy) i dzięki temu opracować charakterystykę środowisk (grup społecznych) w których Patryk Jaki jest popularny. Te środowiska można następnie tanio “targetować” odpowiednio sprofilowanymi reklamami — zwłaszcza przez Facebooka (na tym polegała afera Cambridge Analytica). Ale silnie sprofilowana reklama do tych 300 osób i opracowanie teoretycznego modelu “innych podobnych” to nie wszystko, bo…

- Na podstawie danych, które wyciekły można zbudować tzw. grupę look-alike’ów. Na tym właśnie polega największa potęga Facebooka. Algorytmy Facebooka na podstawie dostarczonych mu danych znanych już zwolenników same (!!!) sprawdzą, kto z milionów użytkowników Facebooka dzieli podobne zainteresowania i wzorce zachowań w całym internecie (nie tylko na Facebooku) jak wskazana grupa zwolenników.Innymi słowy, z grupy znanych osób można za darmo robić kilkuset tysięczne zbiory osób, które zachowują się tak samo jak ci sympatycy Jakiego i zawęzić je wyłącznie do osób z Warszawy i okolic. Przeciwnicy polityczni Jakiego dostają na tacy dokładnie tych ludzi, których głos powinni pozyskać.

I tu ciekawostka. Wcale nie chodzi o to, aby tym osobom świecić reklamy “jaki to Trzaskowski” lub inny z kontr-kandydatów Jakiego jest lepszy. Badania sugerują, że “fanatyczni” zwolennicy jednego polityka nie zmieniają zdania widząc język korzyści dotyczący przeciwników swojego wybrańca. To ich nie przekonuje do zmiany zdania. Za to zdanie częściej zmieniają widząc negatywny język dotyczący ich ulubieńca. Przekładając to na sytuację, która ma miejsce — ta grupa, żeby została przekabacona, musi zobaczyć reklamy “ośmieszające”, “szkodzące” Jakiemu lub pokazujące jego “wady” / “minusy” / “przekręty”.

Ale to nie koniec “czynienia zła” Jakiemu i pozyskiwania korzyści z tej wpadki. Poza profilowaniem, wiedza o zwolennikach danego kandydata może się przydać także do dwóch bardziej “ofensywnych” technik niż “stargetowane reklamy” w mediach społecznościowych.

- “Szukanie haków” na każdego z sympatyków technikami OSINT. Bo jeśli w przyszłości któryś z sympatyków rozkręciłby zbyt popularną akcję (czyli zaangażował się w kampanię, np. prowadząc jakiś happening), przeciwnicy mogliby uderzyć w niego ad personam. Pokazać że zdradza żonę, bije psa, albo wyrzuca butelki po piwie do jeziora. Cokolwiek, co podważy zaufanie do “oraganizatora”.Zbieranie z wyprzedzeniem tzw. kompromatu to sprawdzona technika m.in. rosyjskich służb specjalnych (por. 600 dolarów wystarczy aby zrobić z kogoś pedofila). W trakcie kampanii prezydenckiej Trumpa chodziły słuchy, że istnieją taśmy, na których uwiecznione zostało to, co jeszcze-nie-prezydent-USA robił w Rosji podczas jednej z wizyt.

- Zhackowanie skrzynki e-mail. Można założyć, że wśród sympatyków są osoby robiące więcej i wiedzące więcej. A przede wszystkim mające dostęp do tej wiedzy wcześniej. Dla przeciwników politycznych poznanie z wyprzedzeniem ruchów swojego oponenta to bardzo smakowity kąsek. A że dziś większość danych jest przesyłana elektronicznie, z perspektywy bezlitosnego przeciwnika politycznego, warto rozważyć włamanie na skrzynkę e-mail każdego z sympatyków. Do takiego włamania może dojść na wiele sposobów:

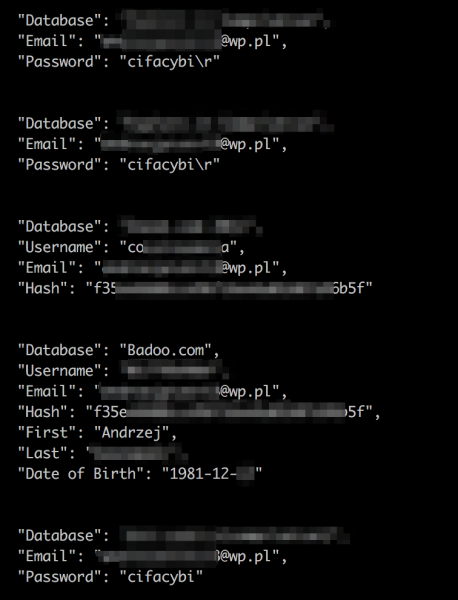

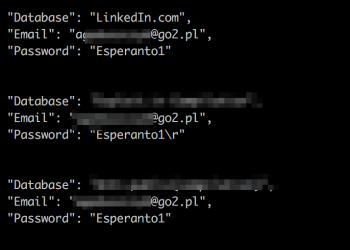

- Testowo zweryfikowaliśmy kilka z adresów e-mail i okazuje się, że część z sympatyków Jakiego znajduje się w wykradzionych w przeszłości bazach danych różnych serwisów internetowych. Wiadomo więc gdzie mieli konta (już samo to może być kłopotliwe, np. w przypadku portali randkowych dla mniejszości seksualnych) i jakie tam mieli hasła. Niektórzy są obecni w więcej niż jednym wycieku i mają do każdego z kont bardzo podobne hasła. Ktoś mógłby się więc pokusić o “przewidzenie” jakie hasło mają do skrzynki e-mailowej…

Co więcej, niektóre z wykradzionych baz danych zawierają dodatkowe informacje o użytkowniku, na ich podstawie można — jak widać powyżej — uzupełnić datę urodzenia niektórych sympatyków Jakiego, jak również ich inne “ksywki”. Można też wykorzystać informacje o adresach IP z jakich założyli konta w serwisach, z których wyciekły ich dane. Jeśli tym IP przeszuka się wykradzione bazy, nierzadko znajdzie się także konta założone przez tych samych ludzi ale już na inne e-maile (ujawniając w ten sposób multikonta na różnych serwisach lub inne aliasy / nazwy użytkowników którymi w sieci posługuje się dany figurant).

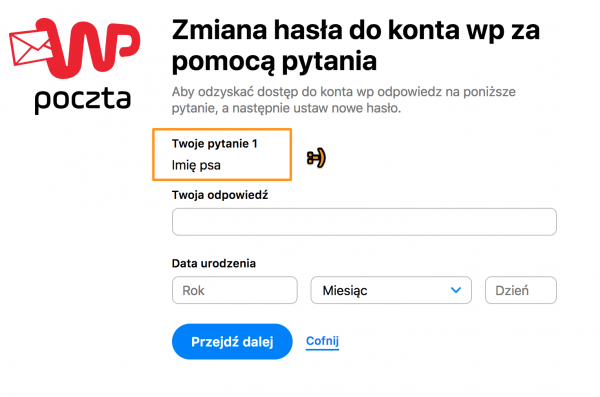

Co więcej, niektóre z wykradzionych baz danych zawierają dodatkowe informacje o użytkowniku, na ich podstawie można — jak widać powyżej — uzupełnić datę urodzenia niektórych sympatyków Jakiego, jak również ich inne “ksywki”. Można też wykorzystać informacje o adresach IP z jakich założyli konta w serwisach, z których wyciekły ich dane. Jeśli tym IP przeszuka się wykradzione bazy, nierzadko znajdzie się także konta założone przez tych samych ludzi ale już na inne e-maile (ujawniając w ten sposób multikonta na różnych serwisach lub inne aliasy / nazwy użytkowników którymi w sieci posługuje się dany figurant). - Ale nie zawsze trzeba przewidywać hasło do skrzynki e-mail. Często można je po prostu obejść. Znaczna część z sympatyków ma e-maile w serwisach, które umożliwiają “reset hasła” przez pytania kontrolne typu “Mój ulubiony przedmiot w podstawówce”, albo — i to nie żart, a pytanie jednej z osób, która rzeczywiście była odbiorcą e-maila od “drużyny Jakiego” — imię psa…

- Gdyby żadna z dwóch powyższych metod nie zadziałała to zawsze zostaje stary dobry phishing. Czyli bardzo skuteczny sposób ataku na jaki nabrał się sam szef sztabu wyborczego Hillary Clinton, John Podesta, co dopiero “zwykły sympatyk” kandydata na prezydenta stolicy (por. Każdy, kto korzysta ze skrzynki GMail powinien to przeczytać).

- Testowo zweryfikowaliśmy kilka z adresów e-mail i okazuje się, że część z sympatyków Jakiego znajduje się w wykradzionych w przeszłości bazach danych różnych serwisów internetowych. Wiadomo więc gdzie mieli konta (już samo to może być kłopotliwe, np. w przypadku portali randkowych dla mniejszości seksualnych) i jakie tam mieli hasła. Niektórzy są obecni w więcej niż jednym wycieku i mają do każdego z kont bardzo podobne hasła. Ktoś mógłby się więc pokusić o “przewidzenie” jakie hasło mają do skrzynki e-mailowej…

Jestem sympatykiem Jakiego (albo innego polityka) i moje dane wyciekły — co robić, jak żyć?

Współczujemy. W zależności od poziomu swojej paranoi (i szczebla wyborów oraz bliskości do polityka i stopnia zaangażowania w jego kampanię) albo zignoruj sprawę, albo załóż, że ktoś może Ci chcieć zrobić te wszystkie “świństwa” które opisaliśmy powyżej. Zwłaszcza, że ich wykonanie (tj. profilowanie, analiza, OSINT, zebranie dodatkowych informacji i ich korelacja) zajmuje zaledwie kilka minut.

Dlatego więc generalnie każdemu, kto był odbiorcą e-maila o którym piszemy, polecamy uważać i do czasu zakończenia kampanii wyborczej, jeśli zamierza się w nią angażować, przyswoić rady z naszego mundialowego poradnika. Fakt, pisaliśmy go pod kątem ataku na wyjeździe, ale większość z rad będzie skuteczna i zasadna także w tej sytuacji.

Minimum do zrobienia to:

- Reset wszystkich haseł w ważnych serwisach (takich, które mają informacje na Twój temat, nie tylko kompromitujące). Nowe hasła powinny być różne — nie korzystaj w 2 miejscach z tych samych lub podobnych haseł, a gdzie możesz dodatkowo włącz dwuetapowe uwierzytelnienie. Szczególną uwagę zwróć na zabezpieczenie swojej skrzynki pocztowej. Jeśli ktoś przejmie nad nią kontrolę, będzie miał dostęp do każdego serwisu, który zarejestrowałeś na ten adres e-mail.

- Przejdź przez ustawienia prywatności w serwisach społecznościowych i ukryj informacje, którymi nie chcesz się dzielić ze światem. Dotrzyj także do fotek z zakrapianych imprez, które wrzuciłeś 4 lata temu i o których zapomniałeś. Oni je znajdą 🙂

- Rozważ także podniesienie bezpieczeństwa swojego komputera i zwiększ swoją prywatność podczas korzystania z internetu (np. konta zakładaj przez VPN-a, używając różnych tożsamości tam gdzie nie jest konieczne podawanie Twoich prawdziwych danych). Kilku porad jak tego dokonać udzieliliśmy w 7 odcinku naszego podcastu pt. “Na Podsłuchu”, a jeśli szukasz dobrego VPN-a, to NordVPN ma obecnie jeszcze przez kilka dni promocję, gdzie po bardzo korzystnej cenie możesz go kupić na 3 lata.

Jaki z tego morał?

Na koniec chcieliśmy podkreślić, że wpadka drużyny Jakiego nie jest jakaś “niesamowita”. Takie rzeczy, jak wskazaliśmy w początkowej części artykułu, zdarzały się w przeszłości wielu firmom i politykom z każdej strony sceny politycznej. I będą się zdarzać. Polityka jest brutalna i nie bierze jeńców (założymy się, że choć w tym incydencie nie ma żadnej winy samego Jakiego, to wielu będzie jego obwiniało, a nie osobę z jego sztabu, która nie ogarnęła klienta pocztowego).

Dlatego właśnie wszyscy działacze, z prawa, lewa, środka, dołu i góry powinni mieć co najmniej podstawową wiedzę z zakresu bezpiecznego wykorzystywania internetu do celów służbowych i prywatnych. Powinni wiedzieć jak bezpiecznie się komunikować i czego internet nigdy im nie wybaczy.

To zresztą dotyczy wszystkich HVT (High Value Targets), a nie tylko polityków. Również VIP-ów, prezesów i managerów wysokiego szczebla oraz celebrytów. A ponieważ wiemy, że nie łatwo taką odpowiednio dostosowaną do potrzeb danej osoby wiedzę zdobyć, to kilka miesięcy temu stworzyliśmy specjalne, indywidualnie dostosowywane warsztaty i konsultacje z cyberbezpieczeństwa dla VIP-ów (polityków, celebrytów, prezesów). Zapraszamy do kontaktu — z chęcią podzielimy się dodatkowymi radami, które pozwolą ochronić Wasze dane, tożsamość i biznes w internecie. W tej materii lepiej działać prewencyjnie niż reagować na incydent po fakcie.

Źródło:/niebezpiecznik.pl/