Złośliwe aplikacje na Androida korzystają z coraz bardziej finezyjnych technik, aby nie wzbudzić podejrzeń i zdobyć miejsce w sklepie Google Play. Co gorsza, wiele osób nadal nie ma świadomości, że coś takiego może się w ogóle stać.

Tak. To było w “oficjalnym sklepie”

Co jakiś czas dostajemy od użytkowników Androida e-maile mniej więcej takiej treści: “Okradziono mnie, bank powiedział że to malware, ale przecież nie instalowałem żadnych aplikacji spoza marketu!!!”. Oczywiście przyglądamy się każdemu takiemu zgłoszeniu, ale już na wstępie musimy powiedzieć ofierze, że w sklepie Google Play trafiają się złośliwe aplikacje.

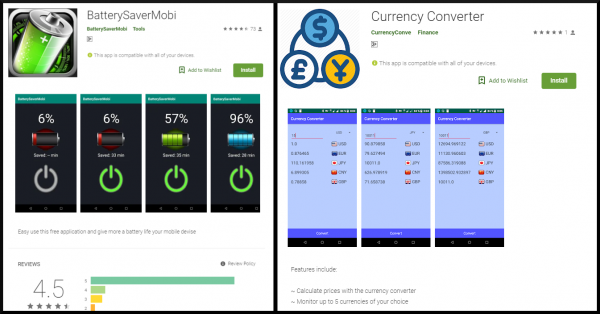

Oto dwa ciekawe przykłady z ostatnich dni: Currency Converter oraz BatterySaverMobi.

Aplikacja BatterySaver doczekała się wysokich ocen i została pobrana ponad 5 tys. razy. Tymczasem Currency Converter skierowany był do ludzi, którzy interesują się pieniędzmi. To dość częsta zagrywka. Podobnie było np. z aplikacją Crypto Monitor, za sprawą której znajomy naszego Czytelnika przekonał się, jak szybko może wyparować 10 tys. zł z konta.

Aplikacji pokazanych wyżej już w Google Play, ale niestety tam były i służyły za tzw. droppery, czyli aplikacje pozornie niegroźne, których zadaniem jest przekonać ofiarę do udzielenia uprawnień koniecznych do pobrania trojana. Te konkretne apki pobierały trojana bardzo przypominającego Anubisa i łączącego się z serwerami C&C w domenie połączonej z Anubisem.

Anubis – przypomnijmy – ostro atakował już na początku ubiegłego roku i korzystał z wielu różnych dropperów. Duże kampanie były wycelowane głównie w użytkowników z Turcji, ale Polacy też byli ofiarami. W sierpniu ubiegłego roku Orange informował, że aktywność oprogramowania Bankbot.Anubis dochodziła do 41% całej złośliwej aktywności w sieci mobilnej Orange Polska(!). Ba. Urządzenia pewnego klienta Neostrady usiłowały w ciągu 30 dni łączyć się z serwerami Anubisa niemal 130 tysięcy razy!

Dlaczego sensory ruchu?

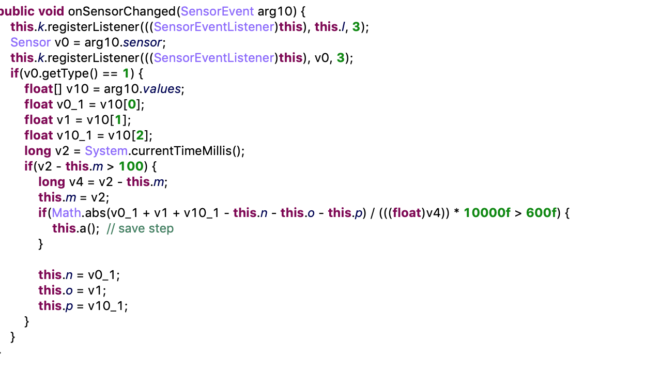

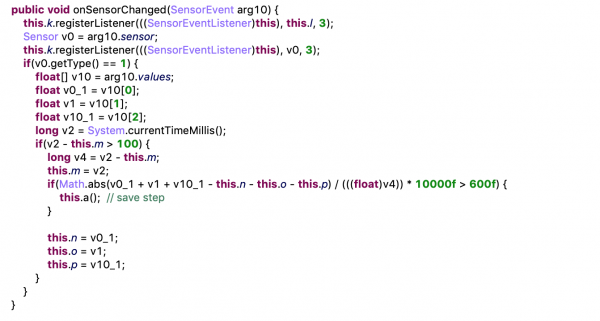

Wróćmy do aplikacji Currency Converter i BatterySaverMobi. Były one szczególne bo specjaliści z TrendMicro ustalili, że korzystały one z sensorów ruchu i nie uruchamiały złośliwego kodu jeśli urządzenie użytkownika się nie poruszało.

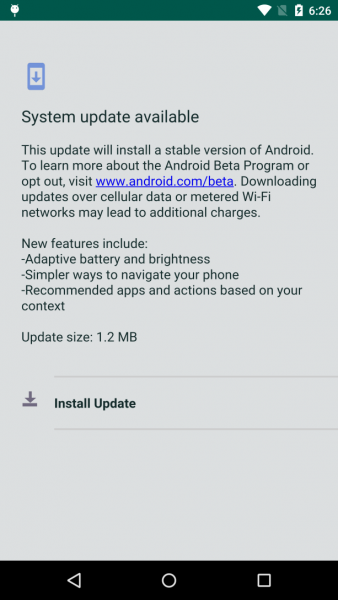

Dopiero gdy było pewne, że urządzenie się porusza, aplikacja wyświetlała komunikat o rzekomej aktualizacji.

Przestępcy najwyraźniej założyli, że aplikacja działająca na emulatorze nie dostanie żadnych danych z sensorów ruchu. Badacze bezpieczeństwa i prawdopodobnie również pracownicy Google, sprawdzają aplikacje właśnie na emulatorach. We wspomnianych aplikacjach była jeszcze inna ciekawa rzecz. Dropper wykorzystywał żądania i odpowiedzi wysyłane do stron Twittera i Telegrama aby zlokalizować serwer C&C.

Zazwyczaj trojany bankowe działają w taki sposób, że wyświetlają swoją stronę w momencie gdy użytkownik chce skorzystać z aplikacji bankowej. Anubis natomiast zbierał informacje o miejscach “kliknięć” i czasem robił zrzuty ekranowe. Na tej podstawie przestępcom udawało się ustalić dane uwierzytelniające. Możliwości Anubisa, w zależności od wariantu, mogły też obejmować dostęp do kontaktów i lokalizacji, a także nagrywanie dźwięku czy wysyłanie SMS-ów. Mówimy o oprogramowaniu dystrybuowanym do 93 krajów.

Boje się złośliwych apek. Co robić? Jak żyć?

Po pierwsze warto mieć antywirusa na urządzeniu z Androidem (wciąż nie jest to standardem wśród użytkowników najpowszechniejszego systemu mobilnego). Po drugie trzeba mieć świadomość, że antywirus nie wykryje 100% zagrożeń. Dlatego warto się zastanowić nad pobieraniem różnych “narzędzi” od mało znanych dostawców. Czy naprawdę potrzebujesz tej apki do przeliczania walut lub śledzenia ich cen? Czy naprawdę wierzysz, że jakaś apka magicznie przedłuży życie Twojej baterii? To nawet ciekawe, że trojany potrafią kryć się za aplikacjami, bez których naprawdę łatwo każdy mógłby się obejść.

Pamiętajmy też, że droppery to nie wszystko. Czasami atakujący potrafią podszyć się pod znaną aplikację, także bankową. Ten problem mieli w naszym kraju klienci BZ WBK i wiemy, że bez ofiar się nie obyło. Bardzo często możecie spotkać się z poradą, aby pobierać aplikacje “tylko z oficjalnego sklepu”. My proponujemy pójść o krok dalej. Doradzamy wam pobieranie aplikacji za pomocą takich linków, które znajdziecie np. na stronie banku lub producenta danego rozwiązania.

Często spotykamy się z pytaniem, czy nieużywanie aplikacji bankowych zabezpiecza przed atakami? Cóż. Może to być jakieś zabezpieczenie przed wyłudzeniem danych logowania z telefonu. Pamiętajmy jednak, że zdeterminowany przestępca może uruchomić aplikację mobilną na innym telefonie, który będzie pod jego kontrolą. Taki atak nie wymaga już żadnego malware’u.

Źródło:/niebezpiecznik.pl/